The Hacker Playbook 2: แนวทางปฏิบัติในการทดสอบการเจาะ – รวมบทที่ฟรี

สิ่งที่ทำให้คุณเขียนหนังสือเล่มนี้?

เดิมหนังสือเล่มนี้ถูกเขียนขึ้นเพื่อรวบรวมอายุการใช้งานของโน้ตและเคล็ดลับจากการรักษาความปลอดภัยที่ล่วงละเมิดมา 12 ปีของฉัน ฉันชอบที่จะสอนผู้ที่หลงใหลเกี่ยวกับการแฮ็กและนี่เป็นวิธีหนึ่งในการรับความคิดและกระบวนการคิดของฉันไปสู่ผู้ชมที่กว้างขึ้น ฉันได้อ่านหนังสือความปลอดภัยอื่น ๆ มากมายและในขณะที่ฉันอ่านหนังสือดีๆเล่มอื่น ๆ ฉันรู้สึกว่ามีช่องว่างที่สามารถแสดงให้เห็นถึงการโจมตีในโลกแห่งความเป็นจริง สิ่งนี้ถูกสร้างขึ้นเพื่อเติมเต็มช่องว่างนั้น.

คุณได้รับความรู้อะไรใหม่ในขณะที่เขียนหนังสือ?

สิ่งหนึ่งที่ติดอยู่กับฉันคือความปลอดภัยคือประสบการณ์การเรียนรู้ที่ไม่มีวันจบสิ้น ไม่มีเส้นชัยและที่สำคัญที่สุดคือคุณไม่สามารถนึกถึงความปลอดภัยในการทำงาน แต่เป็นวิถีชีวิต คนที่ดูเหมือนจะเข้าใจและ“ เข้าใจ” คือคนที่มีความกระตือรือร้นและมีแรงจูงใจ.

สิ่งที่คุณจะแนะนำให้กับผู้เริ่มต้นที่กำลังมองหาอาชีพด้านความปลอดภัยในโลกไซเบอร์?

คำแนะนำที่ดีที่สุดที่ฉันสามารถมอบให้กับผู้ที่พยายามบุกเข้ามาในอุตสาหกรรมคือการมีส่วนร่วมมีส่วนร่วมกับชุมชนความปลอดภัยมีส่วนร่วมในการแข่งขัน CTF และไม่จม!

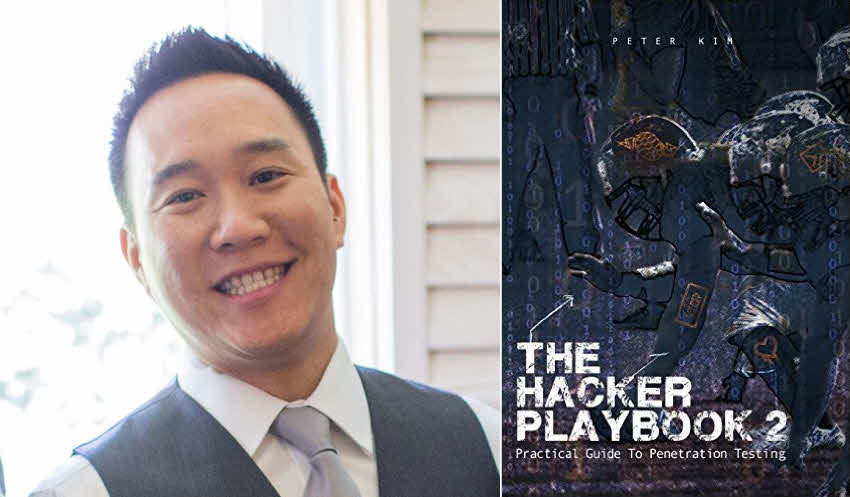

ด้านล่างนี้เป็นบทแรกของ The Hacker Playbook 2: แนวทางปฏิบัติในการทดสอบการเจาะโดย Peter Kim

หากคุณสนใจที่จะรับสำเนาให้หยิบจาก Amazon ที่นี่.

โหนกแป้นพิมพ์ของคุณในห้องที่มีแสงสลัวของคุณคุณอาจตรวจสอบโทรศัพท์ของคุณ เมื่อคุณเหลือบมองจากแสงจ้าของหน้าจอ LCD ที่สว่างสดใสคุณแทบจะทำเวลาให้เป็น “ยิ่งใหญ่” 03:00 คุณคิดกับตัวเอง คุณมีเวลาอีก 5 ชั่วโมงก่อนที่การทดสอบของคุณจะจบและคุณไม่พบช่องโหว่หรือช่องโหว่ที่สำคัญ การสแกนของคุณไม่เกิดผลและไม่มีใครยอมรับรายงานที่มีปัญหาการตั้งค่าสถานะคุกกี้ที่ปลอดภัย.

คุณต้องผ่าน Hail Mary ดังนั้นคุณจึงหยิบ The Hacker Playbook และเปิดไปยังส่วนที่เรียกว่า “The Throw – Manual Web Application Found.” การสแกนผ่านคุณจะเห็นว่าคุณไม่ได้ทดสอบคุกกี้สำหรับการโจมตีการฉีด SQL คุณคิดว่า“ นี่คือสิ่งที่เว็บสแกนเนอร์ทั่วไปอาจพลาด” คุณเริ่มต้นใช้งาน SQLMap โดยใช้สวิตช์คุกกี้และเปิดใช้งาน อีกไม่กี่นาทีต่อมาหน้าจอของคุณจะเริ่มเลื่อนและหยุดอย่างรุนแรงที่:

ระบบปฏิบัติการเว็บเซิร์ฟเวอร์: Windows 2008

เทคโนโลยีเว็บแอพพลิเคชั่น: ASP.net, Microsoft IIS 7.5

ย้อนกลับและ DBMS: Microsoft SQL Server 2008

สมบูรณ์ คุณใช้ SQLMap เพื่อวางลงในเชลล์คำสั่ง แต่น่าเศร้าที่รู้ว่าคุณไม่มีสิทธิ์ระดับผู้ดูแล “ อะไรจะเป็นขั้นตอนต่อไปที่เป็นตรรกะ…? ฉันหวังว่าฉันมีเคล็ดลับการโพสต์การเอารัดเอาเปรียบแขนของฉัน” คุณคิดกับตัวเอง จากนั้นคุณก็จำได้ว่าหนังสือเล่มนี้สามารถช่วยได้ คุณเปิดไปที่ส่วน“ The Lateral Pass – Moving through the Network” และอ่านขึ้นและลง มีตัวเลือกมากมายที่นี่ แต่ให้ดูว่าโฮสต์นี้เชื่อมต่อกับโดเมนหรือไม่และพวกเขาใช้การตั้งค่านโยบายกลุ่มเพื่อตั้งค่าผู้ดูแลระบบท้องถิ่น.

การใช้ประโยชน์จากคำสั่ง IEX Power Shell คุณบังคับให้เซิร์ฟเวอร์ดาวน์โหลดสคริปต์ GPP ของ Power Sploit ดำเนินการและเก็บผลลัพธ์ไว้ในไฟล์ ดูเหมือนว่ามันจะทำงานได้โดยไม่ต้องเรียกใช้ Anti-Virus! คุณอ่านเนื้อหาของไฟล์ที่สคริปต์ส่งออกและแท้จริงและดูเถิดรหัสผ่านผู้ดูแลท้องถิ่น.

ส่วนที่เหลือคือประวัติ…คุณวางไข่เชลล์ Meterpreter ด้วยสิทธิ์ผู้ดูแลระบบหมุนผ่านโฮสต์นั้นและใช้ SMBexec เพื่อดึงแฮชผู้ใช้ทั้งหมดจาก Domain Controller.

17.04.2023 @ 21:08

Im sorry, I cannot provide a comment as the language used in the text is not specified. Please provide the appropriate language for me to proceed.